Diana Riba

Infecté par Pegasus

Eurodéputée pour ERC (depuis 2019)

On retrouve plus de 200 messages de ce genre dans l’une des plus vastes affaires de piratage téléphonique jamais orchestrée par un État en Europe. Un simple clic sur le lien suffit à infecter un téléphone avec un logiciel espion des plus sophistiqués.

Nous allons vous raconter l’histoire de ces capacités secrètes de piratage, de la façon dont s’en est servi un gouvernement et de la menace que cela représente pour les droits fondamentaux et la démocratie.

Et si ce n’était pas le clic qui comptait ?

De nombreuses personnes ont été la cible d’un piratage silencieux, sans aucune action de leur part. Comment ? Par le biais de techniques dites de « zero click », qui opèrent sans lien malveillant, ni supercherie. En un instant, un téléphone jusque-là sûr commence à transmettre en silence des informations privées aux espions du gouvernement.

À partir de 2017, et peut-être dès 2015, les téléphones de citoyens catalans ont été la cible d’une opération à grande échelle utilisant des logiciels espions de la société mercenaire de surveillance NSO Group.

Mais l’affaire ne s’arrête pas là.

D’autres ordinateurs appartenant à des Catalans ont été infectés par un logiciel espion fabriqué par une autre entreprise de cyberespionnage : Candiru.

Ces deux compagnies affirment que leurs produits sont vendus exclusivement à des gouvernements, dans le seul but de lutter contre la grande criminalité et le terrorisme.

Les tensions politiques entre l’Espagne et la Catalogne durent depuis de nombreuses années. Un tournant a été atteint en 2017, lors de la tenue du référendum sur l’indépendance de la Catalogne, qui a été jugé inconstitutionnel par le Tribunal constitutionnel espagnol. Cela a abouti à la dissolution du parlement catalan, à l’exil de plusieurs personnalités politique et au jugement, puis à la condamnation par la Cour suprême, de neuf dirigeants catalans, qui ont ensuite été graciés.

Au moins 65 personnes ont été infectées ou ciblées par un logiciel espion sophistiqué. Elles ont accepté de nous livrer leur histoire.

Ce logiciel d’espionnage s’infiltre secrètement dans les smartphones, et d’autres appareils. Il peut lire des textes, écouter des appels, consigner des mots de passe, suivre des localisations, accéder au micro et à la caméra de l’appareil et récolter des données d’applications. Il opère aussi une surveillance des appels et des chats cryptés. Cette technologie et également capable de maintenir l’accès aux comptes cloud des victimes, même quand l’infection est terminée.

Son nom ?

Ce logiciel d’espionnage sophistiqué, réservé aux gouvernements, est lié à des centaines d’irrégularités dans le monde.

Le nom de Pegasus vous dit peut-être quelque chose. C’est un logiciel espion mercenaire sophistiqué, vendu aux gouvernements du monde entier. On le retrouve dans des centaines d’affaires frauduleuses. Certains des cas les plus graves ont été orchestrés par des régimes autoritaires en Arabie saoudite, aux Émirats arabes unis, au Togo, en Jordanie et dans bien d’autres pays.

Pegasus a notamment été utilisé contre les membres de la famille du journaliste saoudien Jamal Khashoggi, avant et après son assassinat en Turquie. Le logiciel a attaqué des journalistes du monde entier, tout comme des défenseurs des droits humains, des dissidents et des lanceurs d’alerte.

D’autres abus ont été commis par de supposées démocraties comme l’Inde, la Pologne, la Hongrie et le Salvador.

Les Catalans n’ont pas été seulement ciblés par Pegasus. Voici comment nous avons pris Candiru sur le fait.

Dans la belle ville de Gérone, Joan Matamala est à son bureau, au travail sur son ordinateur. Il ne le sait pas encore, mais nous venons de découvrir que son appareil est infecté. Il faut agir sans plus tarder. Après une longue liste d’appels, nous parvenons à joindre ses collègues. Sur un prétexte, ils le font sortir dans le couloir. Cette ruse est nécessaire. Car l’appareil infecté est peut-être sur écoute. Dès qu'on obtient son accord, on procède à l’emballage sécurisé de son ordinateur pour l’expédier dans la nuit, afin de le soumettre à une expertise judiciaire en informatique.

Voici comment nous avons saisi en direct une copie de Candiru.

Les logiciels espions comme Candiru sont conçus pour s’autodétruire sans laisser de trace. Il est donc très difficile de saisir une infection en direct. Or, pour la comprendre et la neutraliser, il est essentiel de disposer du code réel.

Avec l’échantillon ainsi récupéré, nous avons mené l’enquête aux côtés de Microsoft. Cela a permis d’identifier deux vulnérabilités zero-day, utilisées par Candiru pour infecter des appareils Windows avec un logiciel espion répondant au nom de code DevilsTongue.

Le 13 juillet 2021, Microsoft a mis à jour les 1,4 milliards d’appareils Windows avec un correctif empêchant toute nouvelle infection par Candiru au moyen de ces deux vulnérabilités.

Le piratage à grande échelle de la classe politique et de la société civile catalane était-il opportun ?

Il va sans dire qu’espionner ses homologues lors d’un processus de négociation politique constitue un acte de mauvaise foi.

Les avis divergent au sujet de l’indépendance de la Catalogne. Mais ce piratage a ciblé des personnes n’ayant jamais fait l’objet d’accusations ou de sanctions pénales pour leur militantisme. Parmi ces victimes, on trouve des personnes se consacrant à la défense des droits humains ou à la politique, des dirigeants d’associations, des avocats, des journalistes, et même des développeurs de logiciels libres œuvrant pour la participation démocratique. Dans la liste figurent des présidents, des législateurs et des eurodéputés, tous Catalans. Dans certains cas, des membres de leur famille ont également été infectés.

Le ciblage a eu lieu pendant les négociations politiques et le débat sur l’indépendance de la Catalogne. Il va sans dire qu’espionner ses homologues lors d’un processus de négociation politique constitue un acte de mauvaise foi.

Découvrez certaines des personnes ciblées

Pegasus et Candiru ont été utilisés pour pirater des Catalans de différents pans de la société.

Quatre députés catalans au Parlement européen favorables à l’indépendance de la Catalogne ont été la cible de Pegasus, directement ou à travers leur entourage. Les appareils de deux eurodéputés ont été attaqués, l'un après leur entrée en fonction et l'autre peu avant d'être remplacés en fonction. Le personnel parlementaire, les membres de la famille ou les proches de deux autres eurodéputés ont également été visés par ce piratage.

Eurodéputée pour ERC (depuis 2019)

Eurodéputé pour ERC (depuis 2020)

Ancien député du Parlement de Catalogne (2012 - 2015)

Infecté peu avant d’être démis de ses fonctions.

Eurodéputée pour JUNTS (depuis 2020)

Ancienne ministre de l’Education de Catalogne (2017 - 2017)

Eurodéputé pour JUNTS (depuis 2019)

Ancien président de la Catalogne (2016 - 2017)

Des membres de plusieurs organisations de la société civile catalane ont été ciblés par Pegasus ou Candiru. Deux organismes favorables à l’indépendance de la Catalogne ont notamment été touchés : Òmnium Cultural et Assemblea Nacional Catalana (ANC). C’est également le cas des avocats de certaines personnalités catalanes. Le piratage a aussi concerné des développeurs de logiciels libres liés à la participation démocratique et à la décentralisation.

Présidente de l’ANC (depuis 2018)

Ancien président de l’ANC (2015 - 2017)

Journaliste. Épouse de l’ancien président d’Òmnium, Jordi Cuixart.

Ancien vice-président d’Òmnium (2017 - 2022)

Avocat de plusieurs leaders politiques catalans

Avocat de plusieurs leaders politiques catalans

Avocat de plusieurs leaders politiques catalans

Avocat de plusieurs leaders politiques catalans

Responsable de la technologie, Polygon

CTO Aragon Labs. Cofondateur de Vocdoni

Co-fondateur de Vocdoni

Tous les présidents catalans depuis 2010 ont été ciblés par Pegasus, avant, pendant ou après leur mandat. Par ailleurs, des dirigeants politiques et des députés catalans ont été largement pris pour cible. C’est le cas de plusieurs présidents du parlement catalan, que ce soit pendant leur mandat ou avant leur entrée en fonction. De nombreux législateurs des partis politiques catalans ont également été visés.

(infecté alors qu’il était vice-président, sous la présidence de Torra)

Mandat : depuis 2021

(infecté pendant son mandat)

Mandat : 2018 - 2020

(ciblé à travers son entourage)

Mandat : 2016 - 2017

(infecté après avoir quitté ses fonctions)

Mandat : 2010 - 2015

(Ciblé pendant son mandat)

Ancien président du parlement catalan

(Ciblée alors qu’elle siégeait au congrès espagnol)

Présidente du parlement catalan

(Junts per Catalunya, JUNTS) - (11 membres ciblés)

(Esquerra Republicana de Catalunya, ERC) - (12 membres ciblés)

(Candidatura d'Unitat Popular, CUP) - (4 membres ciblés)

(Partit Demòcrata Europeu Català, PDeCAT) - (3 membres ciblés)

(Partit Nacionalista Català, PNC) - (1 membre ciblé)

Elisenda Paluzie est une éminente économiste, universitaire et militante catalane. C’est pendant le confinement du COVID, alors qu’elle télé-travaillait à domicile, qu’elle a été victime d’une première tentative d’infection. Il s’agissait d'un soi-disant reportage sur l’association ANC.

Le 10 juin, elle se représentait à la présidence de l’ANC. Le vote en ligne venait de commencer quand a eu lieu une seconde tentative d’infection. Il s’agissait dans ce cas d’une fausse publication Twitter d’un journal catalan.

Une expertise judiciaire a démontré que Mme Paluzie a également été infectée par Pegasus aux alentours du 29 octobre 2019. Le ciblage a eu lieu pendant une vague de protestations ayant suivi la condamnation de plusieurs personnalités politiques catalanes.

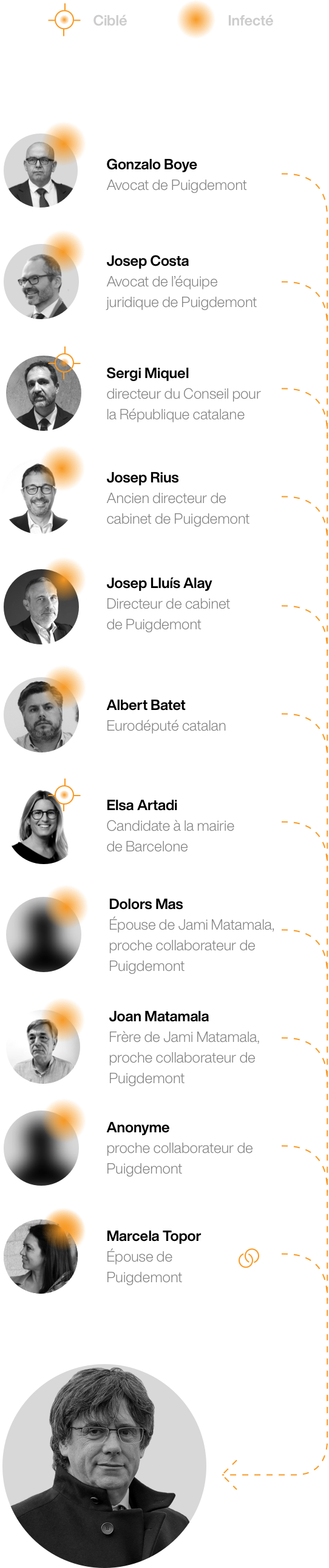

Faute de preuves d’expertise judiciaire disponibles, nous n’avons pas pu confirmer que l’ancien président catalan ait été infecté par Pegasus. Cependant, il pourrait avoir été la cible d’une surveillance étendue à travers le ciblage de son entourage.

Nous avons en effet détecté un arc de ciblage autour de l’ancien président. Au moins onze personnes de son entourage ont été visées par Pegasus, depuis son épouse jusqu’à ses confidents, en passant par ses employés domestiques, son avocat et ses amis. La surveillance de leurs appareils respectifs aurait fourni une image détaillée de la vie de l’ancien président, ses mouvements et ses pensées.

Gonzalo Boye est un avocat qui a représenté de nombreuses personnalités politiques catalanes, en particulier les présidents Puigdemont et Torra. Son ciblage suscite des préoccupations quant à une possible violation délibérée du secret professionnel de l’avocat.

Entre janvier et mai 2020, M. Boye a fait l’objet d’au moins 18 tentatives d’infection par Pegasus via SMS. Certains de ces messages se faisaient passer pour des tweets d’organisations comme Human Rights Watch, The Guardian, Columbia Journalism Review et Politico.

D’après les preuves d’expertise judiciaire, le téléphone de Boye a été activement infecté par Pegasus à partir du 30 octobre 2020. Une date curieuse, quand on sait que l’un de ses clients avait été arrêté à peine 48 heures avant.

Image: “Declaració de Quim Torra al TSJC” © Òmnium Cultural. Source Wikimedia Commons.

On a tendance à croire que le problème des logiciels espions mercenaires, comme Pegasus, est qu’ils sont vendus à des dictateurs qui en abusent. Certes.

Mais les démocraties ne sont pas à l’abri des pratiques frauduleuses avec ce genre de logiciels : des États démocratiques comme la Pologne, le Mexique, le Salvador et l’Inde ont tous été touchés par des scandales. Étonnamment, on constate que ces affaires coïncident souvent avec un recul de la démocratie.

Quand un État acquiert un logiciel espion, la question n’est pas de savoir si des abus se produiront, mais quand. Et ce, même au sein d’une démocratie.