Diana Riba

Infectada con Pegasus

Miembro del Parlamento Europeo, ERC (2019 - actualidad)

Más de 200 mensajes como éste forman parte de uno de los mayores casos conocidos de espionaje telefónico estatal en Europa. Basta con hacer clic en el enlace para infectar un teléfono con un software espía muy sofisticado.

Esta es la historia de las capacidades secretas de espionaje informático, cómo las utilizó un gobierno y la amenaza que suponen para los derechos fundamentales y la democracia.

¿Y si no hace falta hacer clic?

Muchas más víctimas fueron hackeadas silenciosamente, a través de vulnerabilidades de 'cero clic'. Sin enlaces maliciosos. Sin trucos. En un momento, el teléfono de la víctima estaba a salvo; al siguiente, estaba transmitiendo silenciosamente su información privada a los espías del gobierno.

A partir de 2017, y posiblemente ya en 2015, los teléfonos de los ciudadanos catalanes fueron objeto de una operación a gran escala en la que se utilizó un software espía de la empresa mercenaria de vigilancia NSO Group.

Eso no fue todo.

Los ordenadores de otras personas en Cataluña estaban siendo atacados e infectados con programas espías fabricados por otra empresa de vigilancia mercenaria: Candiru.

Ambas empresas afirman que sus productos sólo están destinados a luchar contra la delincuencia grave y el terrorismo, y que se venden exclusivamente a los gobiernos.

España ha tenido una relación conflictiva con Cataluña durante muchos años. Las tensiones alcanzaron un punto de inflexión durante el referéndum independentista catalán de 2017, que fue declarado inconstitucional por el Tribunal Constitucional de España. ¿El resultado? La disolución del parlamento catalán, el exilio de varios políticos prominentes y un juicio en el Tribunal Supremo que condujo a la condena y a la pena de prisión de nueve líderes catalanes, que posteriormente fueron indultados.

Al menos 65 personas fueron infectadas o atacadas con sofisticados programas espía, y han consentido en contar sus historias.

El software espía penetra de forma encubierta en los teléfonos móviles (y otros dispositivos) y es capaz de leer textos, escuchar llamadas, recopilar contraseñas, rastrear ubicaciones, acceder al micrófono y la cámara del dispositivo de destino y recopilar información de las aplicaciones. También se pueden vigilar las llamadas y los chats encriptados. La tecnología puede incluso mantener el acceso a las cuentas en la nube de las víctimas una vez finalizada la infección.

¿Su nombre?

Se trata de un sofisticado software de espionaje exclusivo del gobierno vinculado a cientos de abusos en todo el mundo

Es posible que haya oído hablar de Pegasus. Es un sofisticado programa espía mercenario vendido a gobiernos de todo el mundo. Se ha relacionado con cientos de casos de abuso. Algunos de los peores casos se han producido a manos de regímenes autoritarios en Arabia Saudí, los Emiratos Árabes Unidos, Togo, Jordania y muchos otros.

Lo más destacado es que Pegasus se empleó contra los familiares del periodista saudí Jamal Khashoggi antes y después de su asesinato en Turquía. Se ha utilizado contra periodistas de todo el mundo, así como contra defensores de los derechos humanos, disidentes y defensores de la verdad.

También se han producido otros abusos a manos de supuestas democracias como India, Polonia, Hungría y El Salvador.

Los catalanes no sólo fueron el objetivo de Pegasus. Así es como hemos detectado las infecciones de Candiru.

En la idílica Girona, Joan Matamala estaba en su oficina, trabajando en su ordenador. Todavía no lo sabía, pero acabábamos de descubrir que su dispositivo estaba infectado. Era el momento de actuar inmediatamente. Tras un aluvión de llamadas, llegamos a sus colegas. Inventando una excusa, le pidieron que saliera al pasillo. La treta era necesaria. El dispositivo infectado podría estar escuchando. Una vez que dio su consentimiento, su ordenador fue inmediatamente empaquetado de forma segura y enviado a toda prisa durante la noche para su análisis forense.

Acabábamos de conseguir una copia en directo de Candiru.

Los programas espía como Candiru están diseñados para autodestruirse y ocultar sus rastros. Atrapar una infección en vivo es difícil, pero tener el código real es esencial para entenderlo y neutralizarlo.

Una vez que tuvimos la muestra, trabajamos con Microsoft para investigar. Identificaron dos vulnerabilidades de día cero que Candiru utilizó para infectar dispositivos Windows con un software espía al que llamaron DevilsTongue.

El 13 de julio de 2021, Microsoft actualizó los 1.400 millones de dispositivos Windows con un parche que impedía nuevas infecciones de Candiru utilizando estas dos vulnerabilidades.

¿Estaba justificado el hackeo a gran escala de la sociedad civil y la clase política de Cataluña?

La mayoría estaría de acuerdo en que espiar a las contrapartes durante un proceso de negociación política es un acto de mala fe.

Las opiniones de la gente sobre la independencia de Cataluña difieren, pero la mayoría de las víctimas del hackeo nunca han sido acusadas o condenadas por su activismo político. Son defensores de derechos humanos, políticos, líderes sin ánimo de lucro, abogados, periodistas e incluso desarrolladores de software de código abierto que trabajan en procesos de participación democrática. Entre ellos se encuentran presidentes catalanes, legisladores y diputados del Parlamento Europeo. En algunos casos, los miembros de sus familias también fueron infectados.

El ataque se produjo durante las negociaciones políticas y el debate sobre la independencia de Cataluña. La mayoría estaría de acuerdo en que espiar a las contrapartes durante un proceso de negociación política es un acto de mala fe.

Conoce algunas de las personas atacadas

Pegasus y Candiru fueron utilizados para hackear a los catalanes de diferentes sectores de la sociedad.

Cuatro diputados catalanes que apoyaban la independencia fueron atacados con Pegasus, directamente o indirectamente a través de sus allegados. Los dispositivos de dos eurodiputados fueron hackeados, uno después de haber asumido el cargo y el otro poco antes de ser sustituido en el mismo. El personal parlamentario, los miembros de la familia o los colaboradores cercanos de otros dos eurodiputados también fueron objeto de hackeo.

Miembro del Parlamento Europeo, ERC (2019 - actualidad)

Diputado al Parlamento Europeo, ERC (2020 - actualidad)

Exdiputado del Parlamento de Cataluña (2012 - 2015)

Infectado poco antes de ser sustituido en el papel.

Diputada al Parlamento Europeo, JUNTS (2020 - actualidad)

Exconsejera de Educación de Cataluña (2017 - 2017)

Miembro del Parlamento Europeo, JUNTS (2019 - actualidad)

Expresidente del Gobierno de Cataluña (2016 - 2017)

Personas de múltiples organizaciones de la sociedad civil catalana fueron objeto de Pegasus o Candiru. Entre ellas, Omnium Cultural y la Assemblea Nacional Catalana, dos organizaciones que apoyan la independencia de Cataluña. También lo fueron abogados que representan a catalanes prominentes. También se atacó a varios conocidos desarrolladores de código abierto que trabajan en proyectos de software relacionados con la participación democrática y la descentralización.

Presidenta de la ANC (Desde 2018)

Expresidente de la ANC (2015 - 2017)

Periodista. Esposa del expresidente de Omnium, Jordi Cuixart.

Exvicepresidente de Omnium (2017 - 2022)

Abogado que representa a varios catalanes destacados

Abogado que representa a múltiples catalanes destacados

Abogado que representa a varios catalanes destacados

Abogado que representa a varios catalanes destacados

Jefe de Tecnología, Polygon

CTO Aragon Labs.

Cofundador, Vocdoni

Cofundador, Vocdoni

Todos los presidentes catalanes desde 2010 han sido objeto de Pegasus, ya sea mientras ejercían su mandato, antes de ser elegidos o después de retirarse. Además, la dirección y los miembros de los órganos legislativos catalanes han sido objeto de numerosos ataques, entre ellos varios presidentes del Parlamento de Cataluña, ya sea durante su mandato o antes de tomar posesión. También se atacó a una amplia gama de legisladores de los partidos políticos catalanes.

(infectado mientras ejercía de vicepresidente durante la presidencia de Joaquim Torra)

Mandato: 2021-presente

(infectado durante su mandato)

Mandato: 2018-2020

(objetivo relacional)

Mandato: 2016-2017

(infectado tras dejar el cargo)

Mandato: 2010-2015

(Fue atacado mientras estaba en el cargo)

Expresidente del Parlamento de Cataluña

(Fue atacada mientras era diputada en el Congreso de los Diputados)

Presidenta del Parlamento catalán.

(Junts per Catalunya, JUNTS) - (11 miembros atacados)

(ERC) - (12 miembros atacados)

(Candidatura d'Unitat Popular, CUP) - (4 miembros atacados)

(Partit Demòcrata Europeu Català, PDeCAT) - (3 miembros atacados)

(Partit Nacionalista Català, PNC) - (1 miembro atacados)

Elisenda es una destacada economista, académica y activista catalana. Estaba trabajando desde casa durante el confinamiento por el COVID cuando llegó el primer intento de infección. Pretendía ser una noticia sobre la Asamblea Nacional Catalana.

El 10 de junio de 2020 se presentaba como candidata a un puesto en la Asamblea Nacional Catalana. La votación online acababa de empezar cuando llegó un segundo intento de infección. Se hizo pasar por una actualización de Twitter de un periódico catalán.

Las pruebas forenses también confirman que Elisenda se infectó con Pegasus en torno al 29 de octubre de 2019. El atentado tuvo lugar durante un periodo de protestas contra la condena de varias personalidades políticas catalanas.

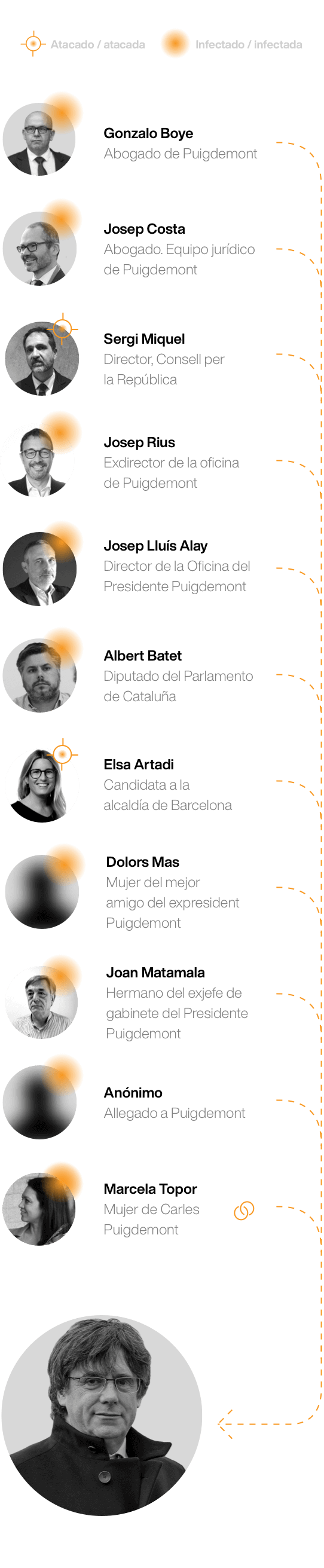

No se dispone de pruebas forenses para confirmar si el expresidente catalán estaba infectado por Pegasus. Sin embargo, suponemos que puede haber sido el centro de una amplia vigilancia a través su entorno más próximo.

Encontramos un arco de objetivos en torno al expresidente. Al menos once personas de su entorno fueron objeto de Pegasus, desde su cónyuge y el personal de su residencia hasta sus colaboradores, su abogado y sus amigos. En conjunto, la vigilancia de sus dispositivos habría proporcionado una ventana detallada a su vida, sus movimientos y su forma de pensar.

Gonzalo Boye es un abogado que ha representado a numerosas figuras políticas catalanas, incluidos los presidentes Puigdemont y Torra, así como a muchos otros catalanes de alto nivel. El hecho de que se le haya atacado plantea cuestiones preocupantes sobre la posibilidad de que se haya violado deliberadamente el secreto profesional entre abogado y cliente.

Entre enero y mayo de 2020, Gonzalo fue atacado al menos 18 veces con intentos de infección de Pegasus a través de SMS. Algunos de los mensajes se hicieron pasar por tuits de organizaciones como Human Rights Watch, The Guardian, Columbia Journalism Review y Politico.

Un análisis forense encontró pruebas de que el teléfono de Boye tenía una infección activa de Pegasus desde el 30 de octubre de 2020. El momento es interesante: uno de sus clientes había sido detenido apenas 48 horas antes de la infección.

Imagen: “Declaració de Quim Torra al TSJC” © Òmnium Cultural. De Wikimedia Commons.

La gente piensa que el problema del spyware mercenario es que se vende a los dictadores que abusan de él. Es cierto.

Pero incluso cuando los programas espía como Pegasus se venden a las democracias, se abusa de ellos: democracias como Polonia, México, El Salvador y la India han tenido escándalos de abuso. Es preocupante que los casos coincidan a menudo con el retroceso democrático.

Una vez que se adquiere el software espía secreto, no es cuestión de si se producirá el abuso, sino de cuándo. Incluso en una democracia.