Diana Riba

Infectada amb Pegasus

Membre del Parlament Europeu, ERC (2019 - actualitat)

Més de 200 missatges com aquest formen part d'un dels casos més grans d’espionatge tecnològic a mans d’un estat a Europa. Simplement fent clic a l'enllaç se t’infecta el telèfon amb un programari espia molt sofisticat.

Aquesta és la història sobre les capacitats secretes d’aquest espionatge informàtic, com les va utilitzar un govern i l'amenaça que això representa per als drets fonamentals i la democràcia.

Què passa si tant és fer-hi clic o no?

Moltes altres víctimes van ser infectades silenciosament, sense que aquestes fessin res, mitjançant vulnerabilitats de 'zero clicks'. Sense enllaços maliciosos, sense enganys. En un moment donat el telèfon d'una víctima era segur i, un moment després, transmetia en silenci tota la seva informació privada als espies del govern.

Des del 2017, i possiblement ja al 2015, els telèfons de desenes de ciutadans catalans han estat objectiu d'una operació a gran escala a través del programari espia Pegasus, creat per l'empresa mercenària d’espionatge NSO Group.

Però això no és tot.

Els ordinadors d'altres persones a Catalunya han sigut atacats i infectats amb programari espia fet per una altra empresa mercenària de vigilància: Candiru.

Ambdues companyies afirmen que els seus productes només estan destinats a combatre la delinqüència greu i el terrorisme, i que es venen exclusivament a governs.

Espanya té un conflicte polític no resolt amb Catalunya des de fa molts anys. Les tensions van arribar a un punt d'inflexió durant el referèndum d’autodeterminació de Catalunya del 2017, que va ser declarat inconstitucional pel Tribunal Constitucional. El resultat? La dissolució del Parlament de Catalunya, l’exili de diverses personalitats polítiques i un judici i posterior condemna del Tribunal Suprem a nou líders socials i polítics catalans, que quasi 4 anys després van ser indultats.

Almenys 65 persones han estat infectades o atacades amb un programari espia sofisticat i han consentit a explicar les seves històries.

Aquest programari espia penetra de manera encoberta els telèfons mòbils (i altres dispositius) i és capaç de llegir missatges, escoltar trucades, recopilar contrasenyes, fer un seguiment d'ubicacions, accedir al micròfon i a la càmera del dispositiu objectiu i recollir informació de les aplicacions. També es poden controlar les trucades o llegir i controlar els xats encriptats. La tecnologia permet, a més, mantenir l'accés als comptes al núvol de les víctimes fins i tot després que la infecció hagi acabat.

El seu nom?

És una eina sofisticada de programari espia exclusiu de governs, vinculat a centenars d'abusos a tot el món.

Potser heu sentit a parlar de Pegasus. És un sofisticat programari espia mercenari venut a governs de tot el món. S'ha relacionat amb centenars d’abusos. Alguns dels pitjors casos s'han produït a mans de règims autoritaris a l'Aràbia Saudita, els Emirats Àrabs Units, Togo, Jordània i molts altres.

El cas més conegut és el de l’ús de Pegasus contra membres de la família del periodista saudita Jamal Khashoggi abans i després de ser assassinat a Turquia. S'ha utilitzat contra periodistes d'arreu del món, així com contra defensors dels drets humans, contra la dissidència política i contra aquells que es dediquen a destapar la veritat.

S'han produït altres abusos a mans d’altres suposades democràcies com l'Índia, Polònia, Hongria i El Salvador.

A Catalunya no van ser només atacats amb Pegasus. Així és com hem enxampat les infeccions de Candiru.

Joan Matamala era al seu despatx, a la idíl·lica Girona, treballant amb l’ordinador. Encara no ho sabia, però acabàvem de descobrir que el seu dispositiu estava infectat. Calia actuar immediatament. Després d'un seguit de trucades, vam contactar amb els seus companys de despatx. Fent servir una excusa, li van demanar que sortís al passadís. Calia ser enginyós: era possible que des del dispositiu infectat encara estigués sent escoltat a temps real. Un cop va donar-nos el seu consentiment, vam empaquetar el seu ordinador immediatament, de manera segura, i li vam fer una anàlisi forense aquella mateixa nit.

Acabàvem d’aconseguir en directe una còpia de Candiru.

Els programaris espia com Candiru estan dissenyats per autodestruir-se i ocultar els seus rastres. Enxampar una infecció viva és difícil, però tenir el codi real és essencial per entendre'l i neutralitzar-lo.

Un cop vam tenir la mostra, vam treballar amb Microsoft per investigar. Es van identificar dues vulnerabilitats de 'dia zero' que Candiru havia utilitzat per infectar. Els dispositius Windows amb programari espia van ser batejats com a 'DevilsTongue'.

Gràcies a això, el 13 de juliol de 2021 Microsoft va actualitzar els 1400 milions de dispositius Windows amb una reparació que evitava noves infeccions per Candiru mitjançant aquestes dues vulnerabilitats.

Era apropiat l’atac a gran escala contra la societat política i civil de Catalunya?

La majoria de la gent estaria d'acord que espiar els teus homòlegs durant un procés de negociació política és un acte de mala fe.

Les opinions de la gent sobre la independència de Catalunya són diferents, però moltes de les víctimes d’espionatge no han estat mai ni acusades judicialment ni condemnades pel seu activisme polític. Són defensors de drets humans, polítics, líders de la societat civil, advocats, periodistes i fins i tot desenvolupadors de programari de codi obert que treballen en la promoció de la participació democràtica. L’atac inclou Presidents, diputats del Parlament català, del Congrés espanyol i del Parlament Europeu. I, en alguns casos, membres de les seves famílies també han estat infectats.

Alguns dels atacs es van produir durant negociacions polítiques i debats relacionats amb la independència de Catalunya. La majoria de la gent estaria d'acord que espiar els teus homòlegs durant un procés de negociació política és un acte de mala fe.

Coneix algunes de les persones atacades

Pegasus i Candiru han estat utilitzats per atacar persones de Catalunya de diferents sectors de la societat.

Quatre eurodiputats catalans que estan a favor de la independència han estat atacats amb Pegasus, sigui directament, o indirectament a través d'algú proper. Els dispositius de dos eurodiputats van ser atacats, un després d'haver assumit el càrrec i l'altre poc abans de ser substituït al càrrec. Personal del Parlament, familiars o col·laboradors propers de dos eurodiputats més també han estat objectiu d'atacs.

Membre del Parlament Europeu, ERC (2019 - actualitat)

Membre del Parlament Europeu, ERC (2020 - actualitat)

Diputat del Parlament de Catalunya (2012 - 2015)

Infectat just abans de ser substituït en el càrrec.

Membre del Parlament Europeu, JUNTS (2020 - actualitat)

Consellera d’Educació de Catalunya (2017 - 2017)

Membre del Parlament Europeu, JUNTS (2019 - actualitat)

President de Catalunya (2016 - 2017)

Diverses persones i organitzacions de la societat civil han estat atacades i infectades per Pegasus o Candiru. Entre elles, Òmnium Cultural i l’Assemblea Nacional Catalana, dues organitzacions que donen suport a la independència de Catalunya. També han estat atacats advocats que representen líders polítics. I també diversos desenvolupadors de codi obert coneguts que treballaven en projectes de programari relacionats amb la participació democràtica i la descentralització.

Presidenta ANC (des de 2018)

President ANC (2015 - 2017)

Periodista. Esposa de Jordi Cuixart, president d’Omnium (2015-2022).

Vice President d’Òmnium Cultural (2017 - 2022)

Advocat de diversos líders polítics catalans

Advocat de diversos líders catalans

Advocat de diversos líders polítics catalans

Advocat de diversos líders catalans

Responsable tecnològic, Polygon

CTO d’Aragon Labs.

Cofundador de Vocdoni

Cofundador de Vocdoni

Tots els presidents catalans des del 2010 han estat atacats amb Pegasus, ja sigui en l’exercici del seu mandat, abans de ser elegits o després d’abandonar el càrrec. Altres líders polítics i diputats catalans de tots els partits independentistes amb representació al Parlament de Catalunya han estat víctimes d’aquests atacs, inclosos diversos presidents/es del Parlament català (ja sigui mentre ocupaven el càrrec o abans de prendre’n possessió).

(infectat mentre exercia de Vicepresident del Govern)

Mandat: 2021-actualitat

(infectat mentre exercia el càrrec)

Mandat: 2018-2020

(atacat indirectament, via el seu entorn)

Mandat: 2016-2017

(infectat després d’haver abandonat el càrrec)

Mandat: 2010-2015

(Atacat mentre exercia el càrrec)

President del Parlament de Catalunya entre el 2018 i el 2021

(Atacada mentre era diputada al Congrés dels Diputats)

Presidenta actual del Parlament de Catalunya

(JUNTS) - (11 membres atacats)

(ERC) - (12 membres atacats)

(CUP) - (4 membres atacats)

(PDeCAT) - (3 membres atacats)

(PNC) - (1 membre atacat)

Elisenda Paluzie és una destacada economista, acadèmica i activista catalana. Estava teletreballant des de casa durant el confinament quan va rebre un dels intents d'infecció. El missatge que va rebre es feia passar per una notícia sobre l'Assemblea Nacional Catalana.

El 10 de juny de 2020 es presentava per a la reelecció a la presidència de l’ANC. El vot online acabava d’obrir-se quan va rebre un altre intent d’infecció. El remitent del missatge es feia passar per Twitter, amb una notificació sobre un mitjà escrit català.

L’evidència forènsica també confirma que Paluzie va ser infectada amb Pegasus al voltant del 29 d’octubre del 2019. Aquest atac va dur-se a terme en el context de les protestes en contra de la sentència del Tribunal Suprem que condemnava els líders catalans a llargues penes de presó.

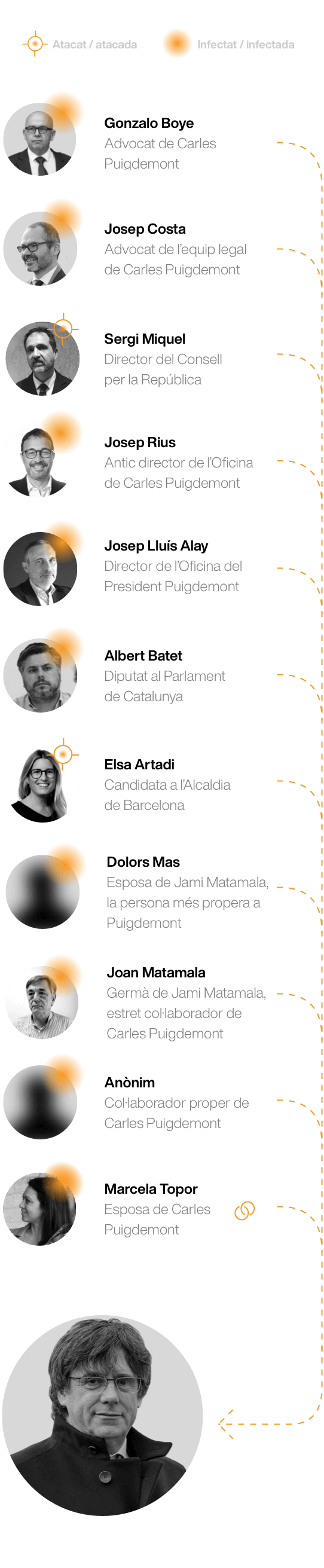

No s’han trobat proves forènsiques per confirmar que Carles Puigdemont hagi estat infectat amb Pegasus. Tanmateix, suposem que pot haver estat l’objectiu primari de l’àmpli espionatge que ha afectat el seu entorn més proper.

Hem trobat una sèrie d’atacs que rodejaven Puigdemont: almenys 11 persones del seu entorn han estat atacades amb Pegasus, des de la seva esposa al personal de la seva residència, passant per col·laboradors, el seu advocat o amics propers. En conjunt, el monitoratge de tots aquests aparells pot haver aportat una visió detallada de la seva vida, moviments i pensaments.

Gonzalo Boye és un advocat que ha representat nombroses personalitats polítiques catalanes, com ara els presidents Puigdemont i Torra, així com altres líders catalans. El fet que se l’hagi atacat, a ell i a d’altres advocats, planteja la possibilitat que el privilegi advocat-client s’hagi violat de manera deliberada per part de l’Estat usuari de Pegasus.

Entre gener i maig de 2020, Boye va ser atacat almenys 18 vegades amb intents d'infecció amb Pegasus a través de missatges SMS. Alguns dels missatges es van fer passar per tuits d'organitzacions com Human Rights Watch, o mitjans com The Guardian, Columbia Journalism Review i Politico.

Una anàlisi forense va trobar proves que el telèfon de Boye tenia una infecció activa de Pegasus el 30 d'octubre de 2020. El moment és interessant: un dels seus clients havia sigut detingut només 48 hores abans de la infecció.

Imatge: “Declaració de Quim Torra al TSJC” © Òmnium Cultural. De Wikimedia Commons.

Se sol pensar que el gran problema de programes espia com Pegasus és que són venuts a dictadors, que en fan un ús abusiu. I això és cert.

Però fins i tot quan aquest programari es ven a estats democràtics, es produeix aquest abús: democràcies com Polònia, Hongria, Mèxic, El Salvador o l'Índia han tingut escàndols en aquest sentit. Lamentablement, els casos sovint coincideixen amb un retrocés democràtic.

Un cop adquirit el programari espia, la pregunta no és si es produirà un abús, sinó quan es produirà. Fins i tot en una democràcia.